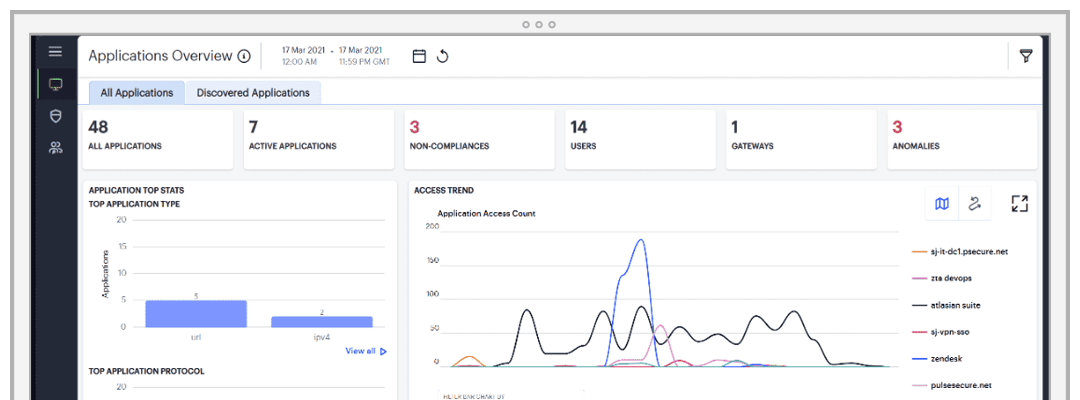

Elevate your VPN experience with Ivanti Neurons for Secure Access—a unified platform that seamlessly integrates Ivanti Connect Secure and Ivanti Neurons for Zero Trust Access. Harness the power of cloud-based centralization to gain real-time insights, optimize access management and enhance security across your network. Take control and thrive in today's borderless digital landscape.

Single foundation

A single, cloud-based interface for managing Connect Secure Gateways and/or Zero Trust Access Gateways in all aspects. Most vendors have separate clients for VPN, software gateways and access. Ivanti Neurons for Secure Access allows for management of existing and next-gen VPN gateways plus can co-exist with 3rd party VPN offerings.